Infrastruktur Lösungen

Lösungen zur Verwaltung der IT- kostengünstig

- rechtssicher

- individuelle Skalierbarkeit

- staatl. Förderung möglich

Monitoring

Monitoring als Komponente der Sicherheitsstrategie- ständige Kontrolle der Komponenten

- Meldungen bei allen Auffälligkeiten

- kurze Reaktionszeiten

IT-Sicherheit in Unternehmen

Sicherheitskonzepte- Backupstrategien

- DSGVO Konformität

- Einhaltung von §203 StGB

- staatl. Förderung möglich

Full Service

Von der Umsetzung des Designs bis zur Veröffentlichung Ihrer Inhalte- Webdesign umsetzen

- Inhalte einpflegen

- Schnittstellen konfigurieren

Webspeicher

Speicher und Domains für Ihren Internetauftritt- Pakete individualisierbar

- unbegrenzte Mailadressen

- Joomla und WordPress geeignet

- Magento und Gambio geeignet

Mehr als 2000 Top Level

Den richtige Domain zu Ihrem Projekt- über 2000 Top-Level

- von .ac bis .zuerich

- mit DNSSEC (wenn verfügbar)

- privacy Whois (wenn verfügbar)

Monitoring

Das ausgewogene Monitoring von IT Systemen ist ein wichtiger Baustein in der Betreuung.

Das ausgewogene Monitoring von IT Systemen ist ein wichtiger Baustein in der Betreuung.Mit einem Monitoringsystem kann der Status von Systemen überwacht werden.

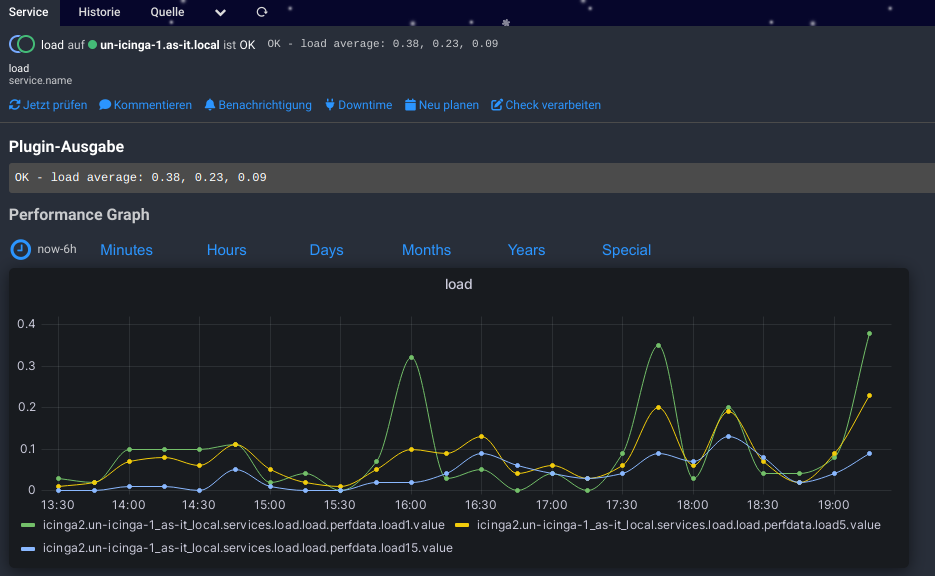

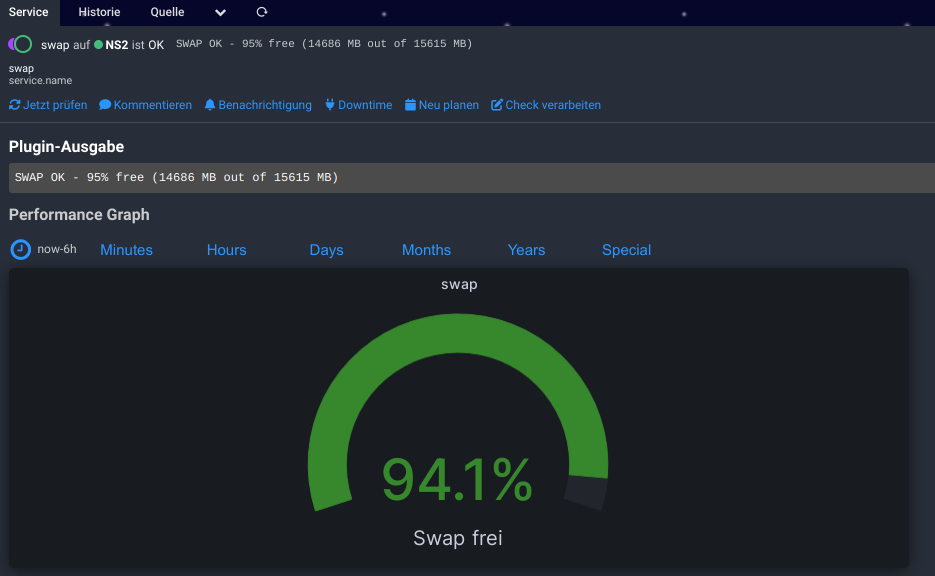

Über sogenannte Sensoren werden dabei Auslastung, Temperaturen und Hardwarestatus überwacht.

Unregelmäßigkeiten, z.B. bei Lüftern, werden erkannt und Alarme ausgelöst.

Bei ausgelösten Alarmen erfolgt eine automatische Benachrichtung per Mail oder SMS und es werden ggf. weitere Automatismen ausgelöst.

System

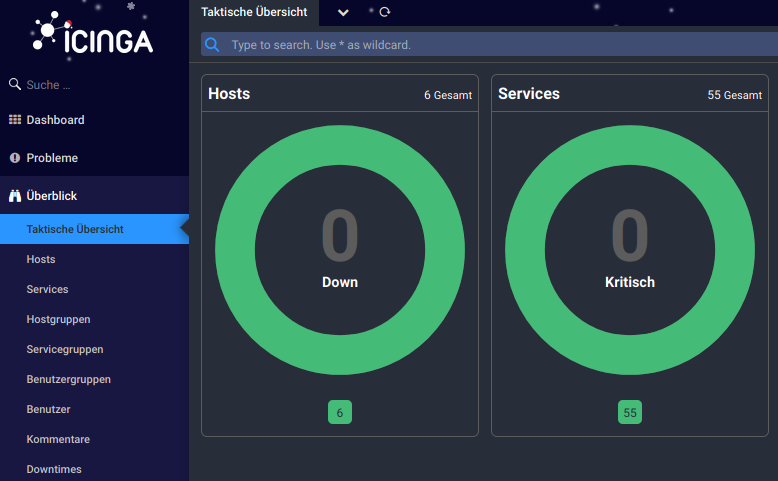

Zur Überwachung und zum Monitoring verwenden wir ICINGA2.

Dieses Monitoringsystem ist kostenlos und OpenSource. So kann es an jeden Bedarf angepasst werden.

Alle Icinga-Instanzen werden auf eigenen Servern in Deutschland betrieben.

Das Monitoring erfolgt dabei sowohl mit Agents, als auch über das SNMP Protokoll.

Über den Agent, der als Software auf Windows, Linux oder Mac installiert wird, lassen sich viele zusätzliche Systemzustände und auch Kommandos zur Wartung und Pflege automatisiert ausführen.

Das SNMP Protokoll kommt bei Routern, Switche, Firewalls, Netzwerkdrucker und Scanner zu Einsatz.

Auf diesen Geräten kann meist kein Agent installiert werden. Dennoch können Werte und Zustände über das SNMP Protokoll abgefragt werden.

Dieses Monitoringsystem ist kostenlos und OpenSource. So kann es an jeden Bedarf angepasst werden.

Alle Icinga-Instanzen werden auf eigenen Servern in Deutschland betrieben.

Das Monitoring erfolgt dabei sowohl mit Agents, als auch über das SNMP Protokoll.

Über den Agent, der als Software auf Windows, Linux oder Mac installiert wird, lassen sich viele zusätzliche Systemzustände und auch Kommandos zur Wartung und Pflege automatisiert ausführen.

Das SNMP Protokoll kommt bei Routern, Switche, Firewalls, Netzwerkdrucker und Scanner zu Einsatz.

Auf diesen Geräten kann meist kein Agent installiert werden. Dennoch können Werte und Zustände über das SNMP Protokoll abgefragt werden.

Alarme

Werden Systeme erstmals an das Monitoringsystem angebunden, beginnt eine Beobachtungsphase um festzustellen, innerhalb welcher Parameter dieses normalerweise läuft.

Werden Systeme erstmals an das Monitoringsystem angebunden, beginnt eine Beobachtungsphase um festzustellen, innerhalb welcher Parameter dieses normalerweise läuft.Mit diesen Erkenntnissen werden Werte bestimmt, die den Zustand eines Systems festlegen. Es gibt dabei die Betriebszustände "normal", "warnung" und "kritisch".

Die sogenannten Sensoren erhalten bei der Konfiguration deshalb die Angabe welcher Wert überwacht werden soll und wann der jeweilige Status errreicht ist.

Ändert sich der Zustand eines Systems, so wird eine Mail an den festgelegten Betreuer versendet.

Hat beispielsweise ein System plötzlich und unerwartet eine sehr hohe CPU Last, so kann das ein Anzeichen für ein Angriff sein. Das System könnte in einem solchen Fall für die Versendung von Spam-Mail missbraucht worden sein.

In so einem Fall ist es wichtig, dass Problem sofort zu untersuchen und ggf. Maßnahmen zu ergreifen.

Andere Ereignisse, wie der Ausfall eines Service-Dienstes, könnten durch einen automatisierten Neustart des Services behoben werden. Dies kann das Monitoringsystem selbstständig, informiert aber dennoch per Mail über den Vorfall.

Angebot erstellen

Mit unserem kostenfreien und anonymen Angebotsrechner können Sie sich von unseren günstigen Konditionen überzeugen.

Der Angebotsrechner gibt einen Eindruck von der individuellen Tarifgestaltung und rechnet mit pauschalierten Werten, gemäß Ihrer Angaben.

Der Angebotsrechner gibt einen Eindruck von der individuellen Tarifgestaltung und rechnet mit pauschalierten Werten, gemäß Ihrer Angaben.